अफगान सरकार को निशाना बनाकर किए गए एपीटी हमले में नए ‘HrServ.dll’ वेब शेल का पता चला

अफ़ग़ानिस्तान में एक अनिर्दिष्ट सरकारी इकाई को HrServ नामक पहले से अप्रलेखित वेब शेल द्वारा लक्षित किया गया था, जिसके बारे में संदेह है कि यह एक उन्नत सतत खतरा (APT) हमला है।

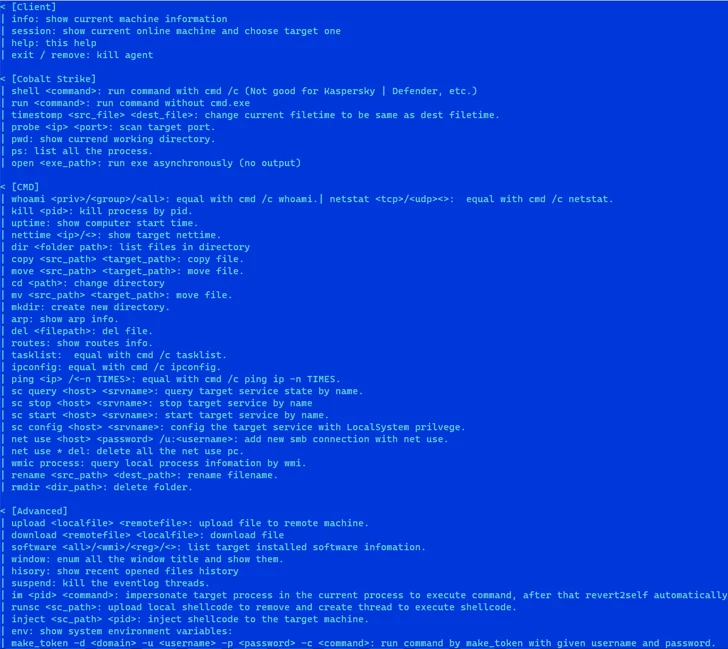

वेब शेल, एक डायनेमिक-लिंक लाइब्रेरी (डीएलएल) जिसका नाम “hrserv.dll” है, “क्लाइंट संचार और इन-मेमोरी निष्पादन के लिए कस्टम एन्कोडिंग विधियों जैसी परिष्कृत विशेषताएं प्रदर्शित करता है,” कैसपर्सकी सुरक्षा शोधकर्ता मर्ट डेगिरमेंसी ने इस सप्ताह प्रकाशित एक विश्लेषण में कहा। .

रूसी साइबर सुरक्षा फर्म ने कहा कि उसने इन कलाकृतियों के संकलन टाइमस्टैम्प के आधार पर 2021 की शुरुआत में मैलवेयर के वेरिएंट की पहचान की है।

वेब शेल आम तौर पर दुर्भावनापूर्ण उपकरण होते हैं जो एक समझौता किए गए सर्वर पर रिमोट कंट्रोल प्रदान करते हैं। एक बार अपलोड होने के बाद, यह खतरे वाले अभिनेताओं को डेटा चोरी, सर्वर निगरानी और नेटवर्क के भीतर पार्श्व उन्नति सहित शोषण के बाद की कई गतिविधियों को अंजाम देने की अनुमति देता है।

हमले की श्रृंखला में PAExec रिमोट एडमिनिस्ट्रेशन टूल शामिल है, जो PsExec का एक विकल्प है जिसका उपयोग एक निर्धारित कार्य बनाने के लिए लॉन्चपैड के रूप में किया जाता है जो Microsoft अपडेट (“MicrosoftsUpdate”) के रूप में सामने आता है, जिसे बाद में Windows बैच स्क्रिप्ट (“JKNLA) निष्पादित करने के लिए कॉन्फ़िगर किया गया है। बल्ला”)।

बैच स्क्रिप्ट एक तर्क के रूप में DLL फ़ाइल (“hrserv.dll”) के पूर्ण पथ को स्वीकार करती है जिसे फिर एक HTTP सर्वर शुरू करने के लिए एक सेवा के रूप में निष्पादित किया जाता है जो फॉलो-ऑन क्रियाओं के लिए आने वाले HTTP अनुरोधों को पार्स करने में सक्षम है।

“HTTP अनुरोध के प्रकार और जानकारी के आधार पर, विशिष्ट फ़ंक्शन सक्रिय होते हैं,” डीगिरमेन्सी ने कहा, “hrserv.dll फ़ाइल में उपयोग किए जाने वाले GET पैरामीटर, जिसका उपयोग Google सेवाओं की नकल करने के लिए किया जाता है, में ‘hl’ शामिल है।”

यह संभावित रूप से खतरे वाले अभिनेता द्वारा नेटवर्क ट्रैफ़िक में इन दुष्ट अनुरोधों को मिश्रित करने और दुर्भावनापूर्ण गतिविधि को सौम्य घटनाओं से अलग करने को और अधिक चुनौतीपूर्ण बनाने का एक प्रयास है।

उन HTTP GET और POST अनुरोधों के भीतर एम्बेडेड सीपी नामक एक पैरामीटर है, जिसका मान – 0 से 7 तक – कार्रवाई के अगले पाठ्यक्रम को निर्धारित करता है। इसमें नए थ्रेड उत्पन्न करना, मनमाने डेटा के साथ फ़ाइलें बनाना, फ़ाइलें पढ़ना और आउटलुक वेब ऐप HTML डेटा तक पहुंच शामिल है।

यदि POST अनुरोध में सीपी का मान “6” के बराबर है, तो यह एन्कोडेड डेटा को पार्स करके और इसे मेमोरी में कॉपी करके कोड निष्पादन को ट्रिगर करता है, जिसके बाद एक नया थ्रेड बनाया जाता है और प्रक्रिया स्लीप स्थिति में प्रवेश करती है।